Al examinar el ciberdelito a través de la lente de la cadena de valor, podemos comprender mejor cómo funciona el ecosistema y encontrar nuevas estrategias para combatirlo.

Dado que los ciberataques amenazan cada vez más a las empresas, los ejecutivos necesitan nuevas herramientas, técnicas y enfoques para proteger sus organizaciones. Desafortunadamente, la innovación criminal y los esfuerzos de la dark web a menudo superan las tácticas defensivas.

Los atacantes siempre parecen estar uno o dos pasos por delante de los defensores. ¿Son más expertos técnicamente o tienen una receta mágica para la innovación que les permite avanzar más rápidamente? Si, como se cree comúnmente, los hackers operaran principalmente como individuos aislados, necesitarían ser increíblemente hábiles y rápidos.

Sin embargo, cuando realizamos una investigación en los mercados de la dark web, analizamos la literatura sobre ciberataques. Así descubrimos que la prevalencia del “hacker marginal” es una idea errónea.

Los mercados de la dark web

La web oscura alberga varios mercados y foros de ciberataques como servicio (CAaaS) que atienden a una clase criminal de tecnólogos y empresarios.

En lugar de orquestar un ataque ellos mismos, los tecnólogos pueden utilizar la web oscura para desarrollar y vender los componentes necesarios para lanzar un ataque, así como ofrecer experiencia y otros servicios necesarios para completar un ataque. Los empresarios compran estos servicios y los combinan para orquestar ataques.

Recientemente, se ha aprovechado la inteligencia artificial para crear ofertas de web oscura CAaaS aún más potentes. Con la ayuda de la IA, la información personal recopilada de X, Facebook y otros sitios de redes sociales se puede utilizar para generar automáticamente correos electrónicos y publicaciones de phishing con tasas de apertura de hasta el 60 por ciento.

El surgimiento de los mercados CAaaS es un desarrollo revolucionario que reduce drásticamente las barreras y los desafíos del cibercrimen. Los hackers y otros proveedores de la web oscura no necesitan realizar ataques para obtener beneficios de sus innovaciones, y sus clientes no necesitan ser piratas informáticos. para montar ataques.

El modelo como servicio distancia a los desarrolladores de los ataques permitidos por sus productos y servicios, ya que no necesitan estar directamente involucrados en la actividad de ciberataque específica. También les ayuda a evadir el control de las autoridades, porque muchos servicios en los mercados CAaaS no son fundamentalmente ilegales.

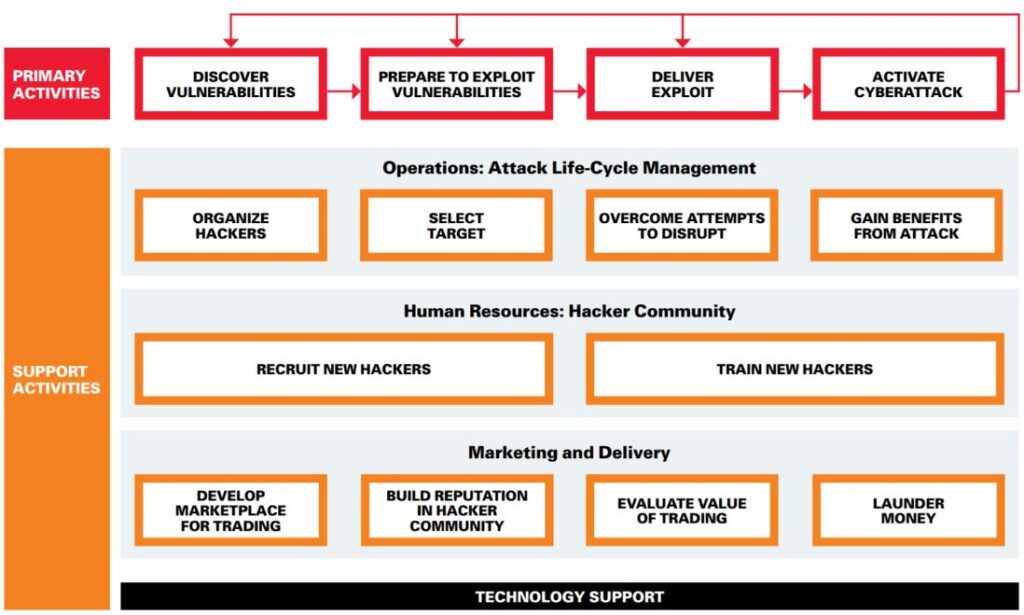

La cadena de valor de CAaaS

Cuando examinamos los servicios disponibles en la web oscura, buscamos cualquier actividad que pudiera ayudar a un atacante, reducir el costo de un ataque o aumentar el beneficio derivado de un ataque, preguntándonos cada vez “¿Cuál es el valor agregado?” Ese ejercicio reveló una cadena de valor de actividades primarias necesarias para crear ataques cibernéticos.

La dark web alberga una cadena de valor completa de actividades diseñadas para montar y respaldar ciberataques.

Las actividades principales de la cadena de valor incluyen los servicios necesarios para montar el ataque:

- El descubrimiento de vulnerabilidades

- Desarrollo y entrega de las armas necesarias para explotar esas vulnerabilidades

- La ejecución del ciberataque

Las actividades de soporte facilitan el negocio del ciberataque al reducir el costo y aumentar el beneficio de un ataque. Las operaciones de gestión del ciclo de vida incluyen actividades que ayudan a seleccionar objetivos de ataque valiosos, organizar a los hackers, gestionar la distribución de los ingresos, ocultar la operación a las autoridades y, si se interrumpe, recuperar la operación marginada.

Los servicios de recursos humanos para piratas incluyen la contratación, la formación y la gestión de criminales de confianza.

El marketing y la entrega proporcionan un mercado confiable para proveedores y compradores de servicios, un mecanismo de fijación de precios basado en el mercado y un sistema para transferir fondos. El soporte tecnológico ofrece herramientas y operaciones funcionales como la atención al cliente.

¿Qué expone este tipo de cadenas de valor?

La cadena de valor de CAaaS expone los vínculos entre los servicios de ataque disponibles en la web oscura, así como las brechas que presentan oportunidades para desarrollar nuevos servicios.

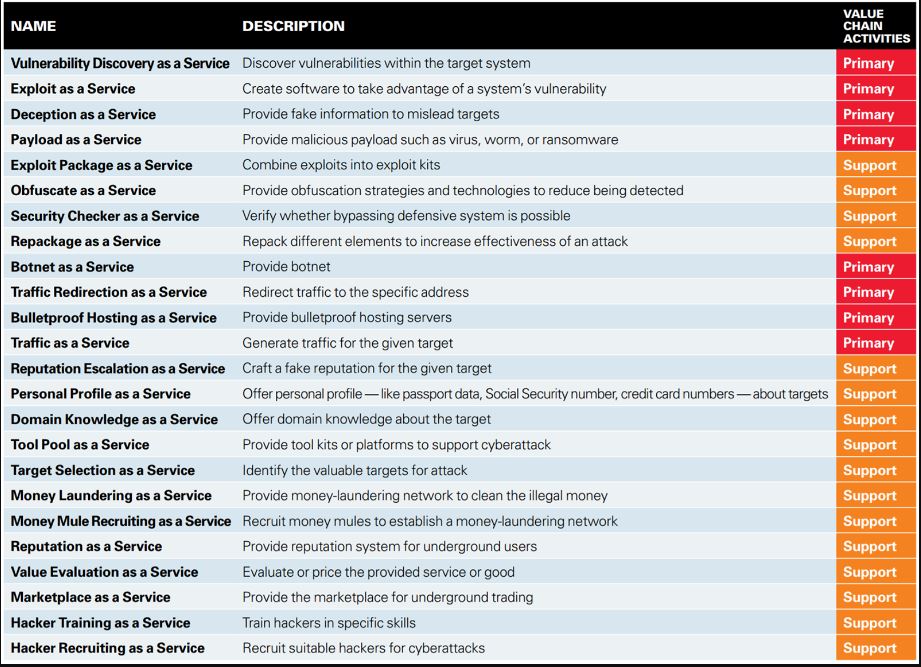

Utilizando este modelo de cadena de valor, identificamos 24 servicios clave primarios y de apoyo para la venta en la dark web.

Por ejemplo, el verificador de seguridad proporciona un entorno simulado para evaluar y probar si las explotaciones pueden eludir las defensas de ciberseguridad. La reputación como servicio (RaaS) genera calificaciones para los usuarios en función de sus interacciones anteriores y ayuda a los atacantes a encontrar piratas informáticos.

La evaluación de valor como servicio (VEaaS) ayuda a los usuarios a verificar la calidad de las tarjetas de crédito robadas y establecer su precio.

El ecosistema consta de 24 servicios clave primarios y de apoyo. Aquí, estas actividades se enumeran aproximadamente en el orden de “cadena de valor”, aunque se pueden combinar de innumerables maneras para desarrollar y montar ataques.

Reventa de datos biométricos, el negocio de la dark web que alerta a todos

Ganar dinero en este ecosistema

Hay dos caminos básicos hacia el éxito empresarial en la cadena de valor de CAaaS:

- Los proveedores de servicios confían en sus habilidades técnicas para crear y vender nuevos servicios

- Los creadores de ataques diseñan y lanzan ataques exitosos utilizando esos servicios

Los proveedores de servicios utilizan varios modelos de precios diferentes. En muchos casos, sus ofertas están disponibles por una tarifa única para uso ilimitado. Otros adoptan modelos de precios más creativos y de pago por resultados.

A diferencia de los proveedores de servicios, los creadores de ataques suelen ser administradores expertos en negocios, no gurús de la tecnología. Conciben ataques y luego utilizan los servicios de la cadena de valor CAaaS para ejecutarlos.

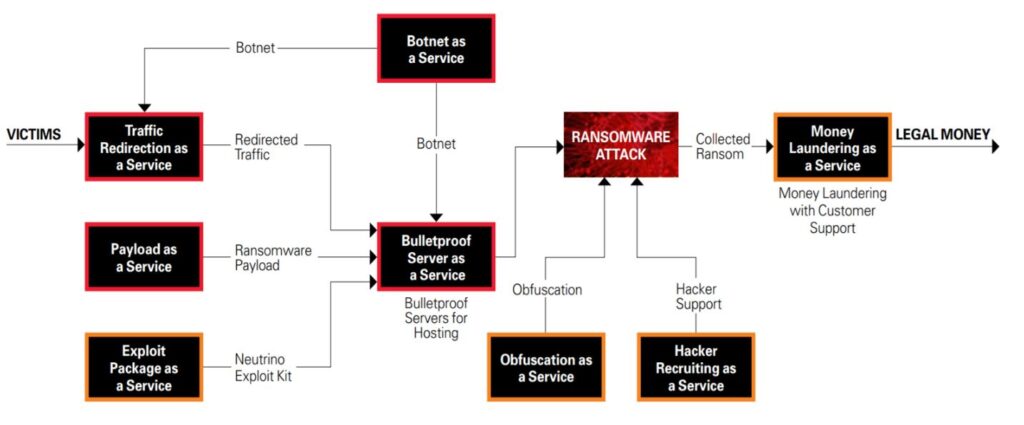

Para crear y ejecutar un ataque de ransomware, el creador del ataque puede comprar el kit de exploit Neutrino empaquetado con una carga útil de ransomware, los servidores a prueba de balas para alojar el kit de exploit y carga útil de ransomware, una botnet como infraestructura, un servicio de ofuscación para dificultar que una solución antimalware detecte el ataque y un servicio de redirección de tráfico para llevar a las víctimas a los servidores.

Si el creador encuentra problemas al ejecutar el ataque, puede contratar a un hacker con experiencia previa en ransomware para resolver los problemas. Además, el creador puede contratar un servicio de cobro del rescate en criptomonedas y un servicio de lavado de dinero para obtenerlo de forma segura.

A continuación se muestra una forma en que los servicios disponibles en la web oscura se pueden ensamblar para montar un ataque de ransomware completo

.

Cambiando el libro de jugadas defensivas

El examen de los ciberataques a través de la lente de una cadena de valor revela que empresarios organizados utilizan modelos de negocio probados. Este ecosistema CAaaS hace que los ataques cibernéticos escalables y dirigidos sean más rápidos, más baratos y más difíciles de detener.

Pero comprender todo eso ayuda a las organizaciones a reimaginar cómo combatir los ciberataques. Pueden contraatacar de las siguientes maneras:

1. Ampliar el enfoque de la inteligencia sobre ciberamenazas

Muchos servicios de inteligencia sobre amenazas cibernéticas recopilan datos de entornos de TI empresariales para detectar posibles amenazas cibernéticas. Se realizan algunas investigaciones sobre la dark web, pero normalmente se limitan a recopilar información sobre amenazas y alertar a objetivos potenciales.

Los investigadores, por ejemplo, pueden averiguar si los datos de una empresa se comercializan en un mercado de la web oscura. Pero rara vez los procesos de inteligencia sobre amenazas analizan los servicios proporcionados en estos mercados.

Debido a que muchos de los ataques cibernéticos actuales se crean mediante la vinculación de servicios, la aparición de nuevos servicios puede alertar a los defensores.

2. Perseguir una buena ofensiva como mejor defensa

La estrategia cibernética en la mayoría de las organizaciones es principalmente reactiva. Las empresas se defienden después de que se hayan lanzado ataques exitosos. Una visión de los ataques basada en la cadena de valor permite una estrategia más proactiva: podemos pasar a jugar a la ofensiva interrumpiendo el ecosistema CAaaS.

Comprender que los ataques se crean combinando servicios revela nuevas vías para socavarlos. Por ejemplo, los defensores pueden inundar el ecosistema de ciberataques con servicios engañosos. Esto hace que la web oscura sea menos atractiva para los ciberdelincuentes que buscan comprar servicios.

3. Crear una cadena de valor de servicios de ciberdefensa

Si los ciberdelincuentes pueden crear una cadena de valor que haga más fácil y rentable lanzar ataques, ¿por qué no podemos construir una cadena de valor defensiva?

La defensa contra los ciberataques no puede relegarse únicamente a los organismos encargados de hacer cumplir la ley. Más bien, requiere un ecosistema destinado a combatir el ciberdelito que incluya a muchos actores que trabajen juntos.

4. Abordar la defensa primero como un problema empresarial, no como un problema tecnológico

Cuando los líderes empresariales preguntan: “¿Cómo podemos prepararnos para ciberataques desconocidos?” a menudo suponen que los atacantes están utilizando tecnologías nuevas y quizás desconocidas.

Aunque a veces esto es cierto, con frecuencia los atacantes y los defensores utilizan las mismas tecnologías: los ataques DDoS, por ejemplo, utilizan tecnología desarrollada originalmente para pruebas de estrés de software. Irónicamente, muchas tecnologías utilizadas en los ataques fueron desarrolladas inicialmente por la comunidad de investigación de defensa para bloquear otros tipos de ataques.

Además, los ciberataques actuales suelen ser orquestados por empresarios inteligentes que tienen como objetivo organizaciones con algo de valor para robar o alterar. Por lo tanto, deberían tratarse como otras amenazas comerciales.

Las herramientas y técnicas de gestión de riesgos pueden arrojar luz adicional sobre lo que impulsa los ataques, ayudar a identificar vulnerabilidades que los atacantes pueden aprovechar y permitir que los objetivos potenciales anticipen los próximos movimientos.

A medida que los ciberataques se vuelven más frecuentes, dinámicos y dañinos, está claro que la mentalidad defensiva actual no es adecuada para detener la marea.

Necesitamos cambiar nuestra visión del delito cibernético de la de un conjunto caótico y aleatorio de eventos a la de un conjunto estructurado y a menudo predecible de compromisos y procesos comerciales.

Comprender el cibercrimen como una orquestación de servicios disponibles en la dark web ofrece nuevos conocimientos sobre amenazas potenciales y formas efectivas de combatirlas. Ya es hora de empezar a vencer a los malos en su propio juego.

SOBRE LOS AUTORES

Keman Huang es científico investigador en Ciberseguridad en MIT Sloan (CAMS). Michael Siegel es científico investigador principal de la MIT Sloan School of Management y codirector de CAMS. Keri Pearlson (@kpearlson) es la directora ejecutiva de CAMS. Stuart Madnick es profesor John Norris Maguire de Tecnología de la Información en la MIT Sloan School of Management, profesor de sistemas de ingeniería en la MIT School of Engineering y codirector de CAMS.

Te recomendamosKeman Huang, Michael Siegel, Keri Pearlson y Stuart Madnick

Keman Huang es científico investigador en Ciberseguridad en MIT Sloan (CAMS). Michael Siegel es científico investigador principal de la MIT Sloan School of Management y codirector de CAMS. Keri Pearlson (@kpearlson) es la directora ejecutiva de CAMS. Stuart Madnick es profesor John Norris Maguire de Tecnología de la Información en la MIT Sloan School of Management, profesor de sistemas de ingeniería en la MIT School of Engineering y codirector de CAMS.y recibe contenido exclusivo