Toma de decisiones semiconscientes: El otro lado de la historia en los ciberataques

La toma de decisiones semiconscientes es una causa común, pero a menudo no reconocida de los riesgos cibernéticos.

Las noticias sobre ataques cibernéticos (SolarWinds, Colonial Pipeline, Capital One, Equifax y muchos otros) se han vuelto demasiado comunes.

Las historias generalmente se enfocan en lo que sucedió, con poco sobre el “cómo” y casi nada sobre el “por qué”. Pero cuando no se examina el “por qué”, rara vez se abordan las circunstancias que hicieron posible el ciberataque. ¿Cuál es el resto de la historia?

Considera un ejemplo simple: se roba un banco; ese es el “qué”. El “cómo” podría ser que la alarma antirrobo no sonó. Y ese suele ser el final de la historia: hubo un mal funcionamiento desafortunado.

Ciberataques a aeropuertos, 3 historias en que los delincuentes triunfaron

Pero profundizando más, podríamos descubrir que se sabía que el sistema de alarma era antiguo y poco fiable. Se habían asignado fondos para reemplazarlo, pero alguien en la gerencia decidió utilizarlos en una campaña de marketing para atraer a más clientes.

Llamo a esto toma de decisiones semiconsciente, porque alguien tomó la decisión de no reemplazar la alarma antirrobo sin considerar las posibles consecuencias de esa elección, a saber, perder todo el efectivo. En esencia, esa decisión creó las circunstancias para el robo.

Ese no es solo un ejemplo hipotético interesante; Nuestro grupo de investigación de Ciberseguridad en MIT Sloan (CAMS) estudió muchos ataques cibernéticos y descubrió que cada ataque importante fue el resultado de una toma de decisiones semiconsciente, que rara vez se estudia y, por lo tanto, rara vez se corrige.

Múltiples capas de defensa

Hay un dicho que dice que los ladrones tienen una ventaja porque solo tienen que encontrar una forma de entrar, mientras que los defensores deben asegurarse de que todas las entradas estén cerradas.

Pero en realidad, los defensores a menudo tienen la ventaja.

En el caso de un ciberataque, esto se debe a que el atacante debe completar con éxito varios pasos, cada uno de los cuales ofrece al defensor la oportunidad de detener la intrusión o al menos mitigar su impacto.

Efectivamente, el atacante debe encontrar no solo una única forma de entrar, sino la secuencia precisa de pasos que permitirán que el ataque cibernético tenga éxito.

¿Cuál es el resto de la historia detrás de nuestro ejemplo de robo a un banco? Es posible que no se informe que el presidente del banco le había dado el código de bloqueo de la bóveda a un asistente, escrito en un papel dejado sobre el escritorio del asistente, que los ladrones pudieron encontrar.

Además, las cámaras de seguridad, que razonablemente se esperaba que grabaran el evento (y probablemente permitieran la identificación de los ladrones), todavía estaban programadas con la contraseña de seguridad predeterminada del fabricante, que los atacantes usaron para desactivar las cámaras y borrar cualquier video grabado.

Todos estos espacios deben haber sido pasados por alto por los líderes y expertos en tecnología, así fueron encontrados por los atacantes.

Este robo a un banco puede sonar como un ejemplo descabellado, pero la mayoría de los principales ataques cibernéticos explotan múltiples fallas en las defensas de una organización, como ha descubierto el equipo de investigación de CAMS.

Una de las descripciones más populares de los ciberataques típicos es el marco Mitre ATT&CK, que identifica hasta 14 pasos que los atacantes deben seguir para robar información.

Entrar en los sistemas informáticos del objetivo es solo un paso inicial de una violación de datos exitosa.

Se debe hacer mucho más trabajo para encontrar los datos valiosos y moverlos a la computadora del atacante, lo que se conoce como exfiltración de datos, y todo esto debe hacerse sin que la víctima se dé cuenta.

Ciberresiliencia, ¿qué es, cómo construirla y por qué es importante?

El equipo de CAMS ha desarrollado la metodología Cybersafety y la ha aplicado para analizar múltiples ciberataques (así como para prevenir ciberataques), incluida la filtración de Equifax de 2017.

La metodología se basa en tres conceptos básicos:

- Identificar las joyas de la corona, es decir, qué es lo que está tratando de proteger o prevenir.

- Identificar a los controladores de los procesos destinados a proteger las joyas de la corona.

- Identificar la jerarquía de los controladores e identificar lo más importantes. En esencia, un ataque solo puede tener éxito si los controles necesarios estaban defectuosos o simplemente no estaban en su lugar, y si un controlador de nivel superior pasó por alto esta brecha de seguridad.

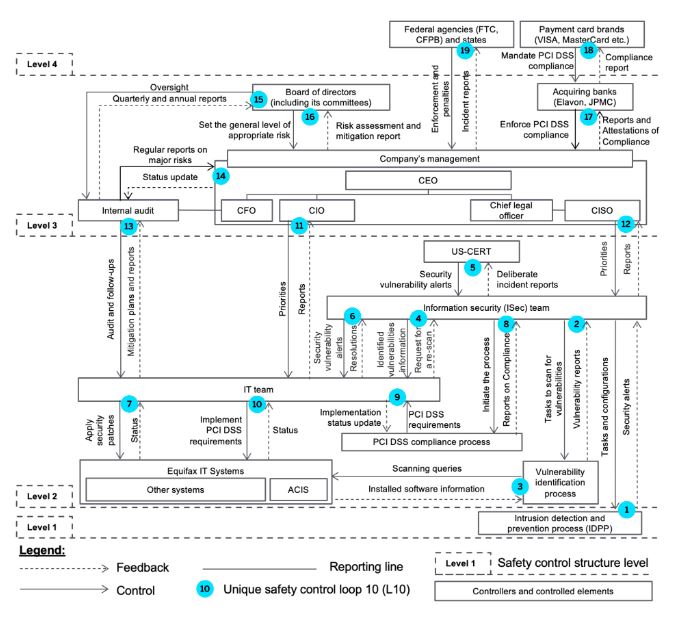

El sistema Equifax tenía 19 bucles de control de seguridad únicos que abarcaban cuatro niveles de la estructura de control de seguridad, cada uno de los cuales era un punto de entrada potencialmente inseguro.

El resto de la historia de Equifax: Un ejemplo de la toma de decisiones semiconscientes en la práctica

Considere el caso de Equifax, cuyos datos hackeados expusieron la información personal, incluidos nombres, números de seguro social, fechas de nacimiento, direcciones y, en algunos casos, números de licencia de conducir, de 148 millones de personas.

Como se informó en la prensa, el ataque sonó como un simple accidente aislado: “Según Equifax, la violación ocurrió cuando los delincuentes explotaron la vulnerabilidad de una aplicación de un sitio web de EE. UU. para obtener acceso a ciertos archivos“.

Suponiendo que el problema se solucionó rápidamente, no debería haber nada más de qué preocuparse… ¿verdad?

Aplicando la metodología de seguridad cibernética para revelar el qué, cómo y por qué del evento cibernético, identificamos muchos casos de toma de decisiones semiconscientes que contribuyeron a la violación de datos de Equifax.

Estas decisiones semiconscientes se tomaron en todos los niveles de la organización, desde los mandos intermedios de los grupos técnicos hasta los altos ejecutivos y el directorio. Consideremos sólo dos de esas decisiones.

Datos sin cifrar

Equifax no utilizó casi ninguna de las prácticas básicas consideradas una buena higiene de ciberseguridad para proteger sus sistemas y datos.

Una de las defensas más simples e importantes contra una violación de datos es cifrar los datos para que, incluso si los datos se filtran, sigan siendo inútiles para el atacante.

Pero gran parte de los datos robados de Equifax no estaban encriptados.

La prensa informó que el sitio web del Sistema Automatizado de Entrevistas al Consumidor (ACIS) de la compañía tenía la vulnerabilidad y era el punto de entrada del ciberataque. Sin embargo, ACIS, categóricamente, debe estar sujeto al Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) para proteger los datos de los titulares de tarjetas de crédito, que requiere que todos los datos estén encriptados.

Estos sistemas generalmente están sujetos a auditorías anuales para garantizar que se cumplan todos los requisitos de PCI DSS.

La gerencia de Equifax había decidido excluir deliberadamente a ACIS de la auditoría PCI DSS. En retrospectiva, ACIS probablemente habría fallado en la mayoría de las 12 categorías de requisitos de PCI DSS, incluida la necesidad de cifrar todos los datos.

A pesar de saber que ACIS debería estar sujeto a los requisitos de PCI DSS, los encargados de tomar decisiones en Equifax no priorizaron el cumplimiento, a un costo de más de mil millones de dólares.

Certificaciones caducadas

En segundo lugar, el proceso de detección y prevención de intrusiones (IDPP) de la empresa, que se suponía que debía monitorear el tráfico de internet en busca de mensajes sospechosos o no válidos, no había estado funcionando durante al menos nueve meses. En el momento en el que solucionó fue descubierto el ciberataque en curso.

¿Por qué no funcionaba el IDPP? Requería ciertos certificados de seguridad para darle permiso para acceder al tráfico de Internet, pero los certificados habían caducado, por lo que no pudo monitorear el tráfico ni hacer sonar una alarma.

¿Por qué no se actualizaron los certificados hace mucho tiempo? Bueno, Equifax tenía cientos, o miles, de esos certificados, y rastrear la fecha de vencimiento de cada uno y actualizar los certificados era una tarea manual propensa a errores (no muy diferente del proceso de alarma antirrobo defectuoso en el ejemplo del robo bancario).

Este problema se había observado en el pasado; de hecho, se había hecho una propuesta para desarrollar un proceso de gestión de certificados centralizado y automatizado.

Pero los responsables de las numerosas aplicaciones que requieren certificados de seguridad, repartidas por toda la organización, no lo consideraron una prioridad.

Además, brindar soporte centralizado para administrar los certificados requeriría algunos cambios organizacionales a los que probablemente se resistirían aquellos que habían pasado por alto el peligro creado por los certificados vencidos.

Jackpotting, el cibercrimen que afecta a los cajeros porque regala billetes

Evaluación de riesgos consciente

Aparentemente, nadie en Equifax consideró la posibilidad de que estas dos decisiones aisladas, junto con muchas otras decisiones gerenciales semiconscientes similares, pudieran costarle muy caro a la compañía.

La mesa directiva de la compañía esencialmente permitió que la administración asumiera riesgos no medidos y, por lo tanto, ilimitados, para seguir una estrategia de crecimiento agresiva.

Aunque todos los miembros de la junta directiva de Equifax tenían una experiencia considerable en áreas como liderazgo ejecutivo y desarrollo de estrategias, solo dos de los 10 líderes tenían experiencia en seguridad cibernética, según informes de la compañía.

Está bien que la gerencia tenga un “apetito de riesgo”, pero cuando se trata de seguridad cibernética, el riesgo potencial debe evaluarse de manera consciente y realista.

La mayoría de los ataques que estudiamos surgieron de decisiones tomadas sin ninguna consideración explícita de riesgo. Las conexiones entre las decisiones que pueden parecer menores y las consecuencias significativas que esas decisiones pueden provocar rara vez se consideran.

Si bien algunos riesgos son verdaderas sorpresas que es poco probable que se reconozcan de antemano, muchos se parecen más a la alarma antirrobo que se sabe que es defectuosa. De hecho, en casi todos los casos que estudiamos hubo señales de alerta, a menudo muchas de ellas, que la gerencia optó por ignorar, con consecuencias desastrosas.

Las organizaciones están familiarizadas con la evaluación de riesgos tradicionales, como decidir dónde construir una nueva planta o lidiar con las fluctuaciones monetarias. Pero los riesgos relacionados con la ciberseguridad son nuevos para la mayoría de las organizaciones; las conexiones entre lo que aparentemente son decisiones menores y las consecuencias de esas decisiones rara vez forman parte de sus prácticas o experiencias pasadas.

¿Qué es el grooming y cómo puedes cuidar a tu familia de este delito cibernético?

Los líderes pueden hacer al menos dos cosas para mejorar esta situación.

En primer lugar, la gerencia en todos los niveles debe adquirir conocimientos sobre cómo surgen los riesgos cibernéticos y perfeccionar sus habilidades para evaluar las posibles consecuencias de las infracciones.

Leer análisis detallados de ciberataques anteriores, como los de Equifax y Capital One, y participar en ejercicios de simulación de ciberataques son algunas formas de lograrlo.

En segundo lugar, cuando los gerentes de todos los niveles están desarrollando planes para mejorar los ingresos o reducir los costos, deben evaluar consciente y deliberadamente el riesgo cibernético potencial de los cambios planificados, y luego, solo si el riesgo es aceptable, proceder.

Seguir estos pasos puede reducir drásticamente la cantidad de ataques cibernéticos que enfrenta su empresa y minimizar el impacto de cualquier ataque que infrinja con éxito sus sistemas.

SOBRE EL AUTOR

Stuart Madnick es profesor emérito de tecnologías de la información John Norris Maguire en la MIT Sloan School of Management y director fundador del consorcio de investigación Cybersecurity en MIT Sloan.

REFERENCIAS (1)

1. “The Rest of the Story” fue un segmento de radio que se transmitió durante más de 30 años y finalizó en 2009. En cada episodio, el presentador Paul Harvey mostraba las historias de fondo de los eventos históricos y siempre terminaba sus transmisiones con el lema “And now you know the rest of the story.”