Ciberresiliencia, ¿qué es, cómo construirla y por qué es importante?

Ciberresiliencia-como-construirla-por que-es-importante

Ciberresiliencia-como-construirla-por que-es-importante

Es imposible evitar todos los riesgos que oculta la red. He aquí cómo hacer que tu empresa construya la ciberresiliencia.

La ciberresiliencia es importante, su falta hace posible ataques como el del malware NotPetya de 2017 que cifró los sistemas e interrumpió las operaciones de empresas mundiales. Comenzó en Ucrania y se extendió a más de 60 países de todo el mundo.

La naviera Maersk, una de las más afectadas, tuvo que reconstruir toda su infraestructura informática. En los nueve días que tardó en volver a poner en marcha sus sistemas. La empresa tuvo que esforzarse por continuar sus operaciones utilizando soluciones manuales que los equipos ideaban sobre la marcha. Al final, el incidente costó a Maersk casi 300 millones de dólares.

Consejos para implementar un modelo de home office ciberseguro

Un ataque de ransomware más reciente cerró las operaciones de JBS USA, el mayor envasador de carne de Estados Unidos, y otros ataques han afectado a cientos de empresas más. A finales de 2021, por ejemplo, la vulnerabilidad Log4j permitió a los adversarios incrustar malware y tomar el control de millones de aplicaciones Java.

Estos incidentes generalizados han demostrado que el éxito de los ciberataques es inevitable y que construir la ciberresiliencia es necesario.

Dado que es imposible protegerse contra todos los nuevos ciberataques, se ha vuelto fundamental que las empresas reduzcan el impacto de las violaciones cibernéticas centrándose en la ciberresiliencia.

La ciberresiliencia requiere un enfoque sistemático, estructurado y adaptable, y no puede relegarse a la oficina del CIO. Dado que implica potencialmente a todas las partes de la empresa, debe ser dirigida por la alta dirección y el consejo de administración.

La ciberseguridad tradicional es insuficiente, es momento de apostar por la ciberresiliencia

La mayoría de las organizaciones evalúan su madurez cibernética de acuerdo con el Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología. Pero se centra en un 80% en la identificación, protección y detección, y sólo en un 20% en la capacidad de una organización para responder y recuperarse de una brecha.1

Del mismo modo, nuestra investigación sobre el gasto en ciberseguridad muestra que el 72% se gasta en identificación, protección y detección, y sólo el 18% en respuesta, recuperación y continuidad del negocio.2

Este desequilibrio no sólo deja a las organizaciones vulnerables, sino que deja a las empresas mal preparadas para cumplir con las nuevas normas propuestas por la Comisión de Bolsa y Valores de Estados Unidos (SEC).

Que requerirían que los archivos SEC de las empresas incluyeran detalles sobre “planes de continuidad de negocio, contingencia y recuperación en caso de un incidente de ciberseguridad“.

Ya se han promulgado leyes sobre ciberdelincuencia en 156 países, y se están estudiando 250 proyectos de ley en 40 estados de Estados Unidos y Puerto Rico. A los que se espera que sigan otras normativas sobre ciberresiliencia.

Es fundamental que las empresas reduzcan el impacto de las brechas cibernéticas centrándose en la ciberresiliencia.

Los ciberdelincuentes están bien financiados, altamente organizados e innovan a un ritmo mucho más rápido que la ciberprotección. Los ciberataques son ahora endémicos, y es importante que cada empresa desarrolle resiliencia contra las amenazas inevitables. Al igual que hace nuestro cuerpo para combatir una enfermedad endémica.

Las vacunas contra la gripe y la COVID-19 pueden ayudar a nuestros cuerpos a fortalecer nuestros sistemas inmunológicos para proteger nuestros órganos vitales. Del mismo modo, la gestión puede emplear el pensamiento adaptativo para construir una ciberresiliencia eficaz. Eso para los sistemas críticos de las empresas, tanto para las amenazas conocidas como para las desconocidas.

Ticketmaster y Bad Bunny: un experto en ciberseguridad opina

Un marco estratégico para la ciberresiliencia

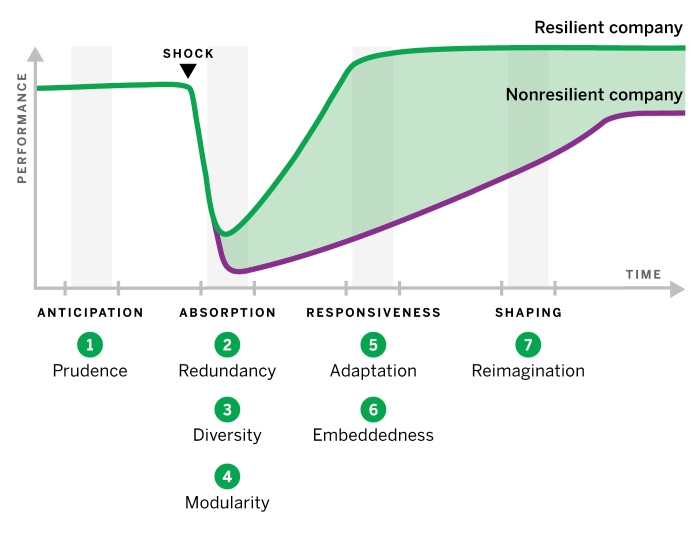

Una empresa ciberresiliente que recupere rápidamente sus capacidades de rendimiento tras una conmoción opera en cuatro escalas temporales distintas:

- Anticipación

- Absorción

- Capacidad de respuesta

- Configuración

Y utilizando siete principios de diseño adaptativo: prudencia, redundancia, diversidad, modularidad, adaptación, integración y reimaginación.

Este marco para construir una organización ciberresistente medida y gestionada se basa en datos reales de las respuestas de las empresas públicas estadounidenses a perturbaciones, como las recesiones económicas y la pandemia COVID-19, en los últimos 30 años.

Anticipación: Antes de la brecha

1. El principio de prudencia

Ese principio nos dice que si algo puede salir mal, al final saldrá mal, incluso todo lo que pensamos que no saldrá mal. Debemos ampliar nuestra capacidad de anticipación, centrándonos no sólo en las ciberamenazas conocidas, sino también en cómo responder y recuperar la funcionalidad.

Cuando se produce una brecha, la empresa ciberresiliente continúa operando con poca o ninguna interrupción de su misión.

La forma más eficaz de empezar a desarrollar la prudencia es con ejercicios de mesa (TTX).

Con demasiada frecuencia, los TTX se centran en la respuesta al ciberataque, y sólo participan en ellos el equipo de respuesta a incidentes de ciberseguridad y un equipo de gestión de crisis. Implicar sólo a estos dos equipos en el TTX equivale a hacer que el jefe de bomberos dirija un simulacro de incendio sin la participación de los colaboradores.

Al igual que las organizaciones exigen que todos los empleados practiquen simulacros de incendio, la prudencia indica que todos los trabajadores deben conocer y practicar sus funciones en la ciberresiliencia.

TTX

En un TTX que realizamos en 2018, imaginamos un escenario de ciberataque en el que las instalaciones de una empresa de medios de comunicación quedaban inutilizables.. Lo que obligaba a todos los empleados a trabajar de forma remota.

La dirección de la empresa dijo que tal escenario nunca podría suceder, pero procedió a seguirnos la corriente, desarrollando un plan de recuperación para ese escenario aparentemente imposible.

Un año después, COVID-19 obligó a todos los colaboradores de la empresa a trabajar a distancia. La empresa pudo responder con relativa rapidez al cambio al trabajo a distancia y minimizar en cierta medida la interrupción de la actividad. La interrupción habría sido aún menor si más empleados hubieran practicado.

Absorción: Reducir el impacto inmediato de la brecha

Las organizaciones ciberresilientes tienen tres palancas interdependientes para absorber el impacto de la brecha cibernética:

- Redundancia

- Diversidad

- Modularidad

2. La redundancia incluye tanto elementos duplicados como de amortiguación

Esto para compensar la escasez que pueda producirse (como el aumento de los inventarios de materias primas, trabajo en curso y productos terminados). Estas dos capacidades están tomadas de la biología, donde los organismos complejos tienen una reserva de grasa de la que pueden vivir si se produce un shock en su suministro de alimentos.

La redundancia se aplica a las operaciones humanas, no sólo a los procesos técnicos. ¿Disponen los colaboradores de procesos alternativos para continuar las operaciones de la empresa? Cuando Maersk fue pirateada, los sistemas informáticos que enviaban miles de millones de dólares en mercancías quedaron inutilizados durante semanas. Por suerte, la memoria institucional le permitió restablecer su sistema anterior a la digitalización, basado en papel.

Garantizar que la plantilla tiene formas redundantes de trabajar ayuda a las organizaciones resistentes a absorber un ataque.

3. La diversidad aprovecha el poder de la heterogeneidad en personas, procesos y sistemas

Cuando todas las operaciones utilizan la misma tecnología, todas pueden verse comprometidas simultáneamente. La diversidad de sistemas y procedimientos de la plantilla permite a la organización absorber y reducir la magnitud del impacto de una violación cibernética en la empresa.

Las comunicaciones durante un evento cibernético ilustran este punto. Normalmente, o bien el correo electrónico ya no funciona o, si lo hace, el adversario está leyendo los correos electrónicos y, por lo tanto, va un paso por delante de la defensa.

Para que la organización pueda absorber el ataque y continuar con sus operaciones, es fundamental que disponga de métodos de comunicación seguros y diversos.

Muchas empresas dan prioridad a la eficiencia de costes, utilizando un único sistema común en toda la empresa para cada función principal. Aunque este enfoque puede reducir los costes operativos a corto plazo, puede aumentar en gran medida el impacto financiero de una violación cibernética.

¿Qué hacen las organizaciones ciberresilientes?

Las organizaciones resistentes reconocen y gestionan la disyuntiva entre reducir los costes operativos diarios y amortiguar el impacto de una brecha cibernética empleando diversos sistemas y procedimientos humanos.

Esto puede ser difícil, porque los beneficios de la eficiencia son evidentes e inmediatos, mientras que los beneficios de la ciberresiliencia de la diversidad son oscuros y latentes. Según nuestra experiencia, el equilibrio adecuado sólo puede lograrse cuando la ciberresiliencia se convierte en una prioridad explícita.

4. La modularidad se refiere a la posibilidad de aislar los sistemas comprometidos de los sistemas sanos

El aislamiento es un enfoque común de la ciberseguridad hoy en día en las arquitecturas de confianza cero, la segmentación de la red y la gestión de acceso de mínimo privilegio.4

Estos enfoques a menudo impiden que los ciberatacantes pasen de los sistemas comprometidos a los sistemas sanos o accedan a los sistemas más críticos para la empresa. Sin embargo, el aislamiento, tal y como lo practican muchas organizaciones, se centra únicamente en la protección, y los ciberatacantes están constantemente innovando.

Las organizaciones ciberresilientes desarrollan sistemas digitales que permiten la rápida sustitución de componentes, lo que permite restablecer las funciones críticas de la empresa sustituyendo un sistema sano. Tomando prestado de la biología humana, cuando un músculo se lesiona, otros músculos lo compensan.

Primer indicio de resiliencia

Un primer indicio de resiliencia por diseño es DBOS, un revolucionario sistema operativo que autodetecta los ciberataques en milisegundos y vuelve al estado anterior al ataque.

Los intentos de ciberataques en México aumentan un 40%, ¿cómo proteger tu negocio?

Capacidad de respuesta: Reducir la duración de la brecha

La rapidez con la que las organizaciones pueden recuperarse de un ciberataque se ve facilitada por dos principios interrelacionados: la adaptación y el arraigo.

5. La adaptación es necesaria para recuperarse de amenazas conocidas y desconocidas

Todos los ciberataques se desarrollan de forma impredecible, ya que las acciones del defensor y del adversario evolucionan en respuesta a los movimientos del otro. Recuperarse de una brecha requiere ciclos rápidos de aprendizaje y asegurarse de que se recopila inteligencia sobre la evolución de la situación.

En el primer ciberataque ruso contra la red eléctrica ucraniana, los adversarios rusos tomaron el control remoto de los ordenadores de control principal de seis redes. Bloquearon a los operadores ucranianos y apagaron uno a uno todos los barrios de cinco de las seis redes, dejando sin electricidad a 250 mil hogares y empresas.

La sexta red siguió funcionando gracias a la respuesta adaptativa del operador. Al darse cuenta de que un adversario había tomado el control de su ordenador principal, desconectó el cable Ethernet, desconectando el ordenador y al adversario de la red. Aunque su respuesta no estaba en el plan estándar de continuidad de negocio, el operador sabía que la condición a prueba de fallos de la red era seguir suministrando electricidad.

6. La integración abarca el principio de que ningún sistema u organización es una isla en sí misma

Una organización y su entorno forman parte de un ecosistema de proveedores, empleados, clientes, competidores y accionistas. Cuando una organización individual es violada, afectará a muchos otros componentes porque son interdependientes.

Los líderes están preocupados por las vulnerabilidades cibernéticas de la cadena de suministro, y con razón. La brecha cibernética de 2020 a través de una actualización de software de SolarWinds infectó al menos a nueve agencias gubernamentales.

Del mismo modo, el malware insertado en una actualización de software de Kaseya infectó los sistemas de puntos de venta de miles de supermercados y grandes almacenes, obligando a muchos a cerrar sus puertas. La resistencia cibernética requiere disponer de planes de contingencia para cuando cualquier miembro del ecosistema se vea comprometido.

El ecosistema más amplio también dispone de muchos recursos para ayudar a las organizaciones afectadas. Las empresas ciberresilientes que hemos estudiado tienen relaciones preexistentes con las fuerzas de seguridad, expertos forenses, etc. Cuando sufren un ataque, recurren a estas relaciones, que de otro modo les llevaría mucho tiempo desarrollar.

Conformación: Después de la brecha

Esta cuarta escala temporal, que las organizaciones suelen pasar por alto (como indica su escaso 18% de gasto en ciberseguridad). Es fundamental para que las organizaciones aprendan de los sucesos futuros y se preparen para ellos. Aquí es donde entra en juego la reimaginación.

7. La reimaginación

Este elemento es la forma en que las empresas resilientes aumentan su capacidad de recuperación futura tanto en la empresa como en el ecosistema después de una brecha.

Las revisiones post mortem que se centran en las lecciones aprendidas son a menudo ejercicios técnicos, mecánicos y retrospectivos que sólo aportan mejoras incrementales a la respuesta a incidentes.

Las empresas ciberresilientes invierten siguiendo dos líneas de pensamiento más amplias para maximizar su rendimiento de cara al futuro. En primer lugar, reimaginan por completo qué más podría ir mal y cómo pueden responder mejor a las amenazas conocidas y a las nuevas.

En segundo lugar, utilizan las brechas como estímulo para reimaginar cómo hacer que las operaciones generales de la empresa y el ecosistema empresarial ampliado sean más eficientes y eficaces. Esto se materializa en la creación de nuevas alianzas, normas, enfoques y modelos para hacer frente a las amenazas y oportunidades.

Ejemplos de ciberresiliencia

Una empresa farmacéutica sufrió una interrupción prolongada de su actividad a causa de un ciberataque. Después de mitigar el ciberataque, la empresa seguía sin poder reanudar la producción porque el equipo había sufrido daños irreparables y no había equipos de sustitución disponibles.

Ahora, siguiendo los principios de actuación de este artículo, el director general exige a todas las fábricas que pongan a prueba regularmente sus planes de continuidad de negocio practicando respuestas a escenarios como:

El sistema X ha sido inutilizado por un ciberataque, deteniendo la producción. ¿Cómo podemos volver a poner en marcha la producción? Se cronometra a cada fábrica para ver con qué rapidez puede reanudar la producción. Además, utilizando los siete principios de resiliencia, la empresa farmacéutica ha desarrollado una serie de nuevos procedimientos y relaciones, haciéndola mucho más ciberresistente que antes.

Imaginar cosas imposibles

Dado que a menudo diseñamos las organizaciones principalmente para que tengan éxito, imaginar todas las cosas posibles que podrían ir mal para una organización es muy difícil. Pero las recompensas son grandes. En el gimnasio decimos “si no hay dolor, no hay ganancia“; forzamos nuestros músculos, lo que se traduce en un aumento de la fuerza y la resistencia.

Los infartos impulsan a muchas personas a seguir dietas más sanas, hacer ejercicio y perder peso, con lo que obtienen múltiples beneficios y se vuelven más resistentes a las cardiopatías y muchas otras enfermedades. Al examinar cómo fueron capaces de continuar sus operaciones en circunstancias adversas, las empresas ciberresilientes descubrieron nuevas formas de mejorar la eficacia.

Dado que a menudo diseñamos las organizaciones principalmente para que tengan éxito y sean altamente eficientes, imaginar todas las cosas posibles que podrían ir mal para una organización es muy difícil, pero las recompensas son grandes. En el gimnasio decimos “si no hay dolor, no hay ganancia”; forzamos nuestros músculos, lo que se traduce en un aumento de la fuerza y la resistencia. Los infartos impulsan a muchas personas a seguir dietas más sanas, hacer ejercicio y perder peso, con lo que obtienen múltiples beneficios y se vuelven más resistentes a las cardiopatías y muchas otras enfermedades. Al examinar cómo fueron capaces de continuar sus operaciones en circunstancias adversas, las empresas ciberresilientes como las analizadas en este artículo descubrieron nuevas formas de mejorar la eficacia, la eficiencia y el rendimiento generales de sus empresas.

Para convertirse en una organización ciberresistente, los consejos de administración y la dirección deben cambiar su forma de pensar del enfoque actual del 80% de protección y el 20% de resiliencia.

Construir una organización ciberresistente no es sólo un plan para la arquitectura tecnológica, sino para toda la organización y su ecosistema más amplio.

Las empresas que estudiamos vieron que el esfuerzo merecía la pena cuando pudieron mostrar con confianza a sus consejos de administración, clientes, proveedores y accionistas cómo su enfoque medido inspirado de la ciberresiliencia.

SOBRE LOS AUTORES

Michael Coden es asesor sénior de BCG con más de 30 años de experiencia en estrategia de ciberseguridad. Martin Reeves (@martinkreeves) es socio sénior de Boston Consulting Group y presidente del BCG Henderson Institute. Keri Pearlson es directora ejecutiva del consorcio de investigación Cybersecurity at MIT Sloan (CAMS). Stuart Madnick es catedrático emérito John Norris Maguire de Tecnologías de la Información en la Sloan School of Management del MIT. Cheryl Berriman es directora sénior global de la práctica CEO Advisory de BCG.

REFERENCIAS (4)

1. El Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST) ha identificado 98 subcategorías: 25 relacionadas con la identificación, 35 con la protección, 18 con la detección, 14 con la respuesta y seis con la recuperación.

2. Estas cifras se basan en una investigación de BCG que utilizó datos de Gartner, IDC y NIST.

3. Véanse las siguientes fuentes, de las que procede este concepto de pensamiento biológico y resiliencia. Nótese que “escalas de tiempo” se refiere al tiempo necesario para un proceso o secuencia de acontecimientos determinados. S.A. Levin, “Fragile Dominion: Complexity and the Commons” (Cambridge, Massachusetts: Helix Books, 1999); M. Reeves, L. Simon y U. Daichi, “The Biology of Corporate Survival”, Harvard Business Review 94, nº 1-2 (enero-febrero de 2016): 46-55; M. Reeves y J. Fuller, “The Imagination Machine: How to Spark New Ideas and Create Your Company’s Future” (Boston: Harvard Business Review Press, 2021); e Y. Sheffi, “The Resilient Enterprise: Overcoming Vulnerability for Competitive Advantage” (Cambridge, Massachusetts: MIT Press, 2005).

4. El acceso con mínimos privilegios es un concepto de seguridad informática que limita los derechos de acceso de los usuarios a lo estrictamente necesario para realizar su trabajo.